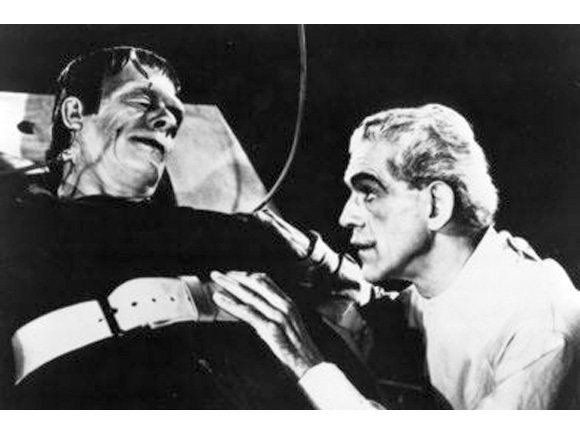

La mutación de código no es algo nuevo dentro del mundo del malware. Algunas creaciones buscan variar su estructura para complicar la vida de los sistemas de defensa, pero sus patrones de comportamiento pueden ser detectados, exponiendo su presencia. Sin embargo, el malware conocido como Frankenstein procede de forma diferente. Frankenstein roba código de otros programas completamente legítimos para crear mutantes que en teoría siempre tendrán una apariencia “diferente” ante un antivirus u otra herramienta de defensa, incrementando drásticamente su capacidad de evasión.

En comparación con la enorme cantidad de malware que hay flotando en la red, los llamados “virus primordiales” son relativamente pocos. Es más fácil para un desarrollador tomar código malicioso ya existente, alterar algunas funciones y evadir las bases de datos de los antivirus por un tiempo, que crear una nueva forma de malware desde cero. Algunos de nuestros lectores probablemente también recuerden el concepto de “Caballo de Troya”, o sea, código malicioso haciéndose pasar por algo benigno. Pero esa técnica también puede ser detectada eventualmente. ¿Ahora, qué pasaría si en vez de camuflarse, un malware está compuesto por elementos legítimos que un antivirus no consideraría como una amenaza?

Eso es lo que han propuesto Vishwath Mohan y Kevin Hamlen de la Universidad de Texas con su nueva creación, adecuadamente bautizada “Frankenstein”. Una vez en el ordenador, Frankenstein busca diferentes porciones de código (“gadgets”) en programas reconocidos y de uso cotidiano, como puede ser el Bloc de Notas o algún navegador web. Con la suficiente cantidad de gadgets a su alcance (unos 90 mil en menos de un minuto), Frankenstein puede “armar” un malware completamente diferente, engañando a cualquier escáner o detector que utilice secuencia de bytes para reconocer y eliminar amenazas. En la prueba, los “engendros” creados por Frankenstein fueron dos algoritmos sencillos, pero esto demuestra que podría construirse algo mucho más complejo y peligroso.

La investigación y el desarrollo de Frankenstein recibió financiación de la Fuerza Aérea de los Estados Unidos, y fue presentado en el USENIX Workshop sobre “Tecnologías Ofensivas”. Sus creadores reconocen el potencial del malware para ser utilizado en maniobras de ciberguerra, infiltrando sistemas enemigos. Ahora, como ya sabemos muy bien, esto es un duelo constante. Frankenstein no está libre de defectos, ya que requiere de ciertos “planos” para utilizar los gadgets en sus creaciones. Si los planos son pocos, harían a Frankenstein muy específico, mientras que planos más relajados no pueden ser utilizados. Al mismo tiempo, Microsoft anunció que su paquete EMET de seguridad puede detectar e impedir el robo de código al que recurre Frankenstein… aunque un investigador iraní declaró hace algunas semanas que logró crackearlo. El gato y el ratón…

SI usas LINUX pasa a leer otra cosa que no hay posibilidad alguna de que este tal frankeintein te afecte! ni ninguna otra boludes creada por microsoft! LINUX ES LO MAXIMO! I love LINUX!!!!

#1 Este virus puede ser adaptado a Linux sin problemas.

#2

No tienes ni repajolera idea…

#1 De hecho linux tiene un buen numero de vulnerabilidades solo que es tan poco usado que a nadie le interesa hacer virus para este sistema operativo…pero si quieren te aseguro que ni linux se salva.

#3

Tu tampoco…

#3 es verdad tiene vulnerabilidades, pero tambien tiene un buen sistema de permisos que impide que tales vulnerabilidades sean explotadas. Ademas es mucho mas seguro por uqe linux en si, tiene herramientas para ver qeu esta pasando en las entreñas de tu pc, tal como el comando netstat por ejemplo.

Hacer un virus en linux es mucho mas dificil, te lo aseguro.

#3

"es tan poco usado que a nadie le interesa hacer virus para este sistema operativo"

WTF? La mayoría de los servidores son Linux… y es donde está la información más importante y sensible…

#9 No se hacen virus, se hace uso de "exploits" para extraer/manipular la información. Ya han pasado décadas en que los virus eran esa pieza de código que se reproducía y hacía bromas. Eso es pasado. Hoy se busca un beneficio económico y los caballos troyanos son mucho más poderosos y sofisticados que un virus. Un poco de ingeniería social y le darás la clave de root al toryano y voila, equipo Linux controlado a distancia y fuente de información.

#1 Ignorante un virus, y en especial un malware puede infectar cualquier sistema. Por eso los pequeños problemas en Android. Linux es mas seguro, pero no infalible. El problema de cualquier sistema son los usuarios, seguro usuarios como tu.

dejen de recomendar linux malditos cansinos. que cada uno se pajee con el sistema operativo que le salga de los webs. fanaticos de mielda.