Pasaron apenas once días desde que la Nintendo Switch debutó en el mercado. En general podemos hablar de un lanzamiento exitoso, pero al igual que todo producto de primera generación, siempre va a aparecer un borde filoso o dos. En esta ocasión, se trata del software. Técnicamente, la Nintendo Switch no trae un navegador, pero posee un módulo que se comporta como tal para habilitar el ingreso a ciertas redes WiFi. ¿El problema? Ese módulo se basa en una versión muy antigua de WebKit, y todo lo que necesitaron los hackers fue reciclar un viejo exploit de iOS.

El hackeo de las consolas es inevitable. Tarde o temprano, entusiastas del hardware y el software comienzan a estudiar de una punta a otra sus diseños, y a hacer cosas que jamás se le hubieran pasado por la cabeza a los fabricantes. Por supuesto, cualquier idea sobre hacking, modding, emulación y ejecución de código alternativo es oficialmente rechazada, pero todos los reclamos se pierden en el camino. Al final del día, el dueño de la consola hace lo que desea con ella, y si eso implica ejecutar Linux, instalar un emulador o reemplazar su disco duro con un SSD cuando en teoría es imposible, así será. El reciente lanzamiento de la Switch ha convertido a la nueva plataforma de Nintendo en un blanco muy tentador, y con el inicio de la semana, ya surgió la primera vulnerabilidad.

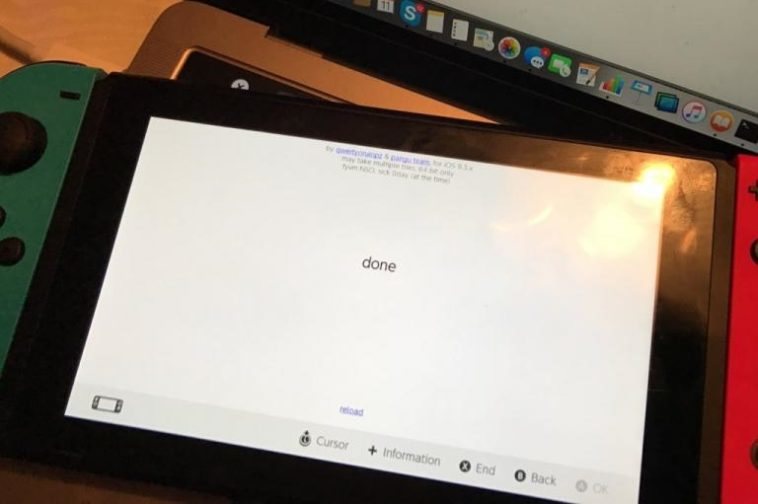

Ahora, debemos hacer énfasis en el término «vulnerabilidad». No se trata de un firmware personalizado, ni nada que permita ejecutar dumps de los cartuchos (por ahora). En términos sencillos, el modo online de la Nintendo Switch es un trabajo en progreso, y se espera que las cosas mejoren con cada nueva actualización. Nintendo indicó en más de una oportunidad que la Switch no iba a contar con un navegador tradicional, sin embargo, lo cierto es que sí existe un navegador integrado, basado en WebKit. Este navegador se activa cuando el usuario conecta la consola a una red WiFi que requiere autenticación o confirmación manual (por ejemplo, a través de un portal cautivo). El problema es que ese navegador utiliza una versión de WebKit muy antigua, la cual carga con un bug de corrupción de memoria, CVE-2016-4657. El bug sirvió como punto de partida para el jailbreak de iOS 9.3, y se remonta a agosto del año pasado.

La gran pregunta aquí es en qué estaba pensando Nintendo cuando decidió implementar una versión de WebKit con más de seis meses y llena de agujeros. El siguiente paso será obviamente lanzar un update, pero hasta que eso suceda, los hackers buscarán vulnerabilidades adicionales que lleven a una elevación de privilegios.