Muchos usuarios están viviendo en carne propia la nueva política de actualizaciones que Microsoft implementó sobre Windows 10. Básicamente, Redmond los obliga a rendir su control de Windows Update para garantizar que todos los hotfixes sean instalados, lo cual le ha explotado en la cara a la compañía más de una vez. Ahora, se ha descubierto un bug que durante una actualización mayor permite acceder a la unidad local con privilegios de administrador sin importar si fue cifrada con BitLocker.

Cuando decimos que Windows es un coladero, no exageramos. A menos que el usuario tome algunos recaudos y deshabilite varios aspectos del sistema operativo, evitar a la contraseña del administrador demanda pocos minutos. El truco de reemplazar al archivo sethc.exe con una copia de cmd.exe o explorer.exe para acceder al contenido de la unidad lleva mucho tiempo circulando en la Web, y todavía puede ser reproducido con facilidad por el simple hecho de que requiere acceso físico a la terminal. Todos sabemos que ese es el punto más crítico, pero no estaría mal que Windows se resista a los sondeos de usuarios que no poseen las credenciales apropiadas. El último «agujero» de este tipo aparece en Windows 10.

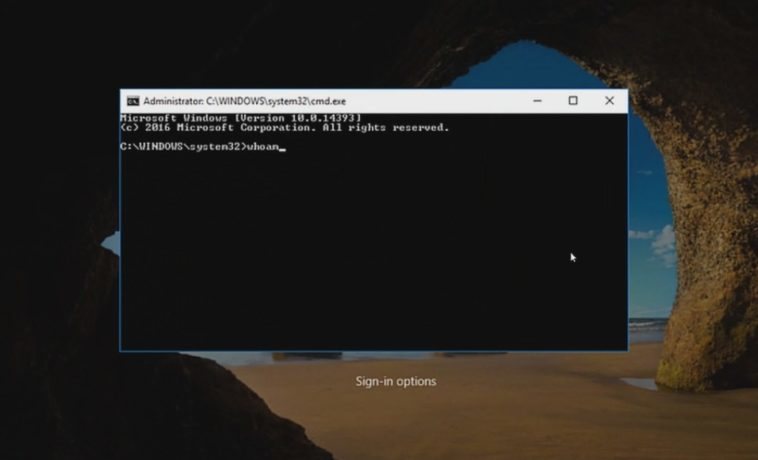

Si obedecemos a las palabras del investigador Sami Laiho, todo lo que debe hacer un teórico atacante con acceso físico es esperar a la siguiente actualización mayor de Windows, como fueron los builds 1511 y 1607, aunque esto es más común en las ediciones Insider. Windows 10 prepara una parte del contenido antes de reiniciar al ordenador, pero el proceso de instalación en sí queda a cargo del conocido Windows PE o Preinstallation Environment. Durante la instalación del nuevo update, sólo basta con presionar Shift + F10, combinación que abrirá una consola de recuperación sin pedir contraseñas ni nada parecido. Como si eso fuera poco, esta consola también permite el acceso al disco duro aún si fue protegido con BitLocker.

Se supone que Microsoft trabaja en un parche para corregir el error, pero tomará un poco de tiempo. Hasta entonces, las recomendaciones de Laiho son tres: No permitir instalaciones desatendidas (o sea, permanecer junto al ordenador mientras se actualiza), vigilar de cerca a todos los builds Insider, y en tercer orden utilizar Windows 10 LTSB, la edición «más lenta» en lo que se refiere a la recepción de nuevas actualizaciones, ya que fue pensada para entornos críticos donde la estabilidad es prioridad. Otros sitios sugieren que las instalaciones de Windows 10 administradas con System Center Configuration Manager pueden bloquear el llamado a la consola de recuperación colocando un archivo-etiqueta llamado DisableCMDRequest.tag dentro de la carpeta %windir%\Setup\Scripts. Para más detalles, haz clic en el enlace abajo (hay un vídeo en Vimeo pero no permite el embed).