Los medios especializados no perdieron tiempo al cubrir la noticia: Una nueva variante de ransomware diseñada para atacar servidores web basados en Linux comenzó a hacer de las suyas, demandando exactamente un Bitcoin como pago para que los usuarios afectados recuperen el acceso al contenido de sus proyectos. Pero en el particular mundo del malware, algunos son muy buenos… y otros apestan. En este caso, sus desarrolladores usaron una clave muy predecible, y ya existen herramientas para recuperar los datos.

Una particularidad del ransomware es que aterroriza al usuario promedio. Estoy seguro de que nuestros lectores tomarían la infección con más calma, buscando alternativas para frustrar los deseos del «secuestrador digital». Sin embargo, imaginemos a ese usuario que utiliza a su ordenador como herramienta, pero al mismo tiempo es incapaz de responder a un mínimo mensaje de error, y de repente descubre que años enteros de trabajo (de los cuales no tiene ni un solo respaldo) han sido tomados como rehén por un sujeto sin escrúpulos que probablemente se encuentre al otro lado del mundo. Sí, lo que hará ese usuario es pagar lo que le piden. También debemos pensar en lo siguiente: El ransomware evoluciona. Atacar terminales aisladas tiene un éxito cada vez menor, por lo tanto, sus creadores han decidido cambiar de objetivo, concentrando sus esfuerzos sobre servidores Linux.

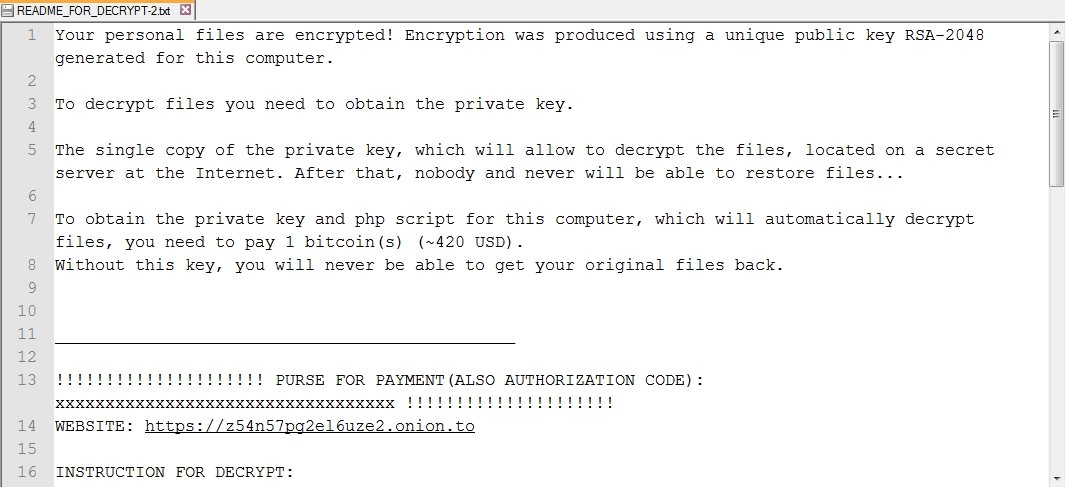

El último ejemplo fue identificado como Linux.Encoder.1. La gente de Dr. WEB explica que el ransomware cifra los archivos en las carpetas /home, /root, /var/lib/mysql, /var/www, /etc/nginx, /etc/apache2 y /var/log, para luego avanzar sobre cualquier cosa identificada como git, svn, www, webapp, backup y public_html. Hasta aquí, la sensación es que el Linux.Encoder.1 no deja cabos sueltos, y como precio por el rescate demanda la suma de un Bitcoin, que de acuerdo a CoinDesk son unos 344 dólares.

Entonces, ¿qué sucedió? Las mentes de Bitdefender comenzaron a estudiar más a fondo el funcionamiento de Linux.Encoder.1, especialmente la forma en que genera claves AES. Esto se lleva a cabo sobre el sistema afectado, pero en vez de crear elementos verdaderamente aleatorios, lo único que hace es tomar los valores necesarios de la función libc rand(), alimentada con la marca de tiempo del ordenador al momento del ataque. En resumen, todo lo que se necesita es un script para obtener la clave AES y liberar los archivos. La herramienta es simple, pero no así su utilización, y Bitdefender ofrece instrucciones precisas (enlace más abajo) que permiten llegar a buen puerto. La historia de Linux.Encoder.1 parece terminada, pero no hay dudas de que buscará revancha.

6 Comments

Leave a Reply