Ha pasado otro martes de parches, y lo más probable es que tu sistema ya se encuentre protegido si las actualizaciones automáticas están activadas. Aún así, uno de los hotfixes en el combo de correcciones combate un bug particularmente desagradable sobre Microsoft SChannel, que podría habilitar la ejecución de código remoto, y que afecta tanto a clientes como servidores Windows.

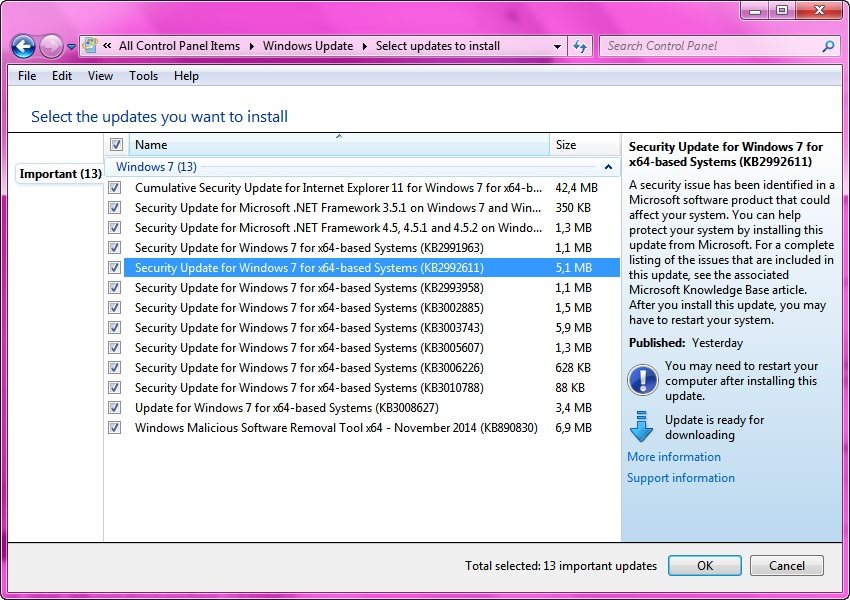

Si bien hemos notado un gran aumento en la cantidad de ataques contra servicios y compañías en línea durante el año, algo similar se puede decir sobre el número de vulnerabilidades descubiertas. Muchos expertos en seguridad condenan la práctica, pero el hecho de que algunos bugs hayan sido más “mediáticos” que otros llevó a que se hagan las preguntas correctas. ¿En qué nivel nos afectan? ¿Cómo nos podemos proteger? En ciertos casos la responsabilidad no es del usuario, sino de los administradores que se encargan de mantener en línea a los servidores, pero las actualizaciones de seguridad destinadas a los sistemas operativos de consumo general no se publican por amor al arte. Tomemos como ejemplo el último martes de parches de Microsoft. En promedio, Windows Update debería ofrecer una docena de hotfixes para tu sistema (las fuentes oficiales indican dieciséis), sin embargo, uno de los parches ha recibido cierta atención extra, y con toda razón.

El componente afectado es Microsoft Secure Channel (o SChannel a secas), encargado de implementar SSL y TLS. En esencia, el bug es un procesamiento incorrecto de ciertos paquetes “diseñados” o “formados”, lo que se traduce automáticamente en una vulnerabilidad de ejecución de código remoto. Los datos técnicos destacan que aquellos servidores basados en Windows son los más afectados, pero el bug también está presente en los clientes, y alcanza a todas las versiones de Windows que reciben soporte formal de Redmond. Si algo de esto te suena familiar, bueno… digamos que SChannel se suma al equipo de stacks TLS que han sufrido los efectos de algún bug este año. Ya hemos hablado sobre GnuTLS, OpenSSL (dos veces), y también está el NSS de Mozilla, acompañado por el OpenTransport de Apple, que puso en jaque a iOS y OS X en febrero pasado.

Por el momento no hay indicios de que algún elemento malicioso esté aprovechando al bug, pero sabemos muy bien que es cuestión de tiempo. En menos de 24 horas, Heartbleed hizo nadar a Yahoo! en un mar de fuego, mientras que otras compañías trabajaban a toda velocidad para aplicar las correcciones necesarias. La designación oficial en el boletín de seguridad asociado al bug es MS14-066, y el identificador de la base de datos es KB2992611. Si por algún motivo específico no puedes recibir el parche vía Windows Update, se recomienda una descarga e instalación manual. No esperes.

2 Comments

Leave a Reply