Aunque todos estamos de acuerdo en que no existe una contraseña perfecta, eso no nos debe impedir buscar la combinación más segura posible, que también incluye ahogar en frustración a quien intente quebrarla. Sin embargo, con la aparición del GPGPU y el monstruoso poder de procesamiento de algunas tarjetas gráficas, los ataques de fuerza bruta se han vuelto mucho más viables. En el marco de la reciente conferencia Passwords^12 que se llevó a cabo en Oslo, Jeremi Gosney presentó el potencial del crackeado de contraseñas utilizando sistemas de alto rendimiento a través de un nodo con 25 tarjetas gráficas AMD. Como referencia, una contraseña en Windows XP con 14 caracteres caería en sólo seis minutos.

Un estudio de seguridad publicado por Microsoft en 2007 reveló que el usuario promedio debe lidiar con 25 cuentas separadas, para las que solamente usa seis o siete contraseñas dedicadas. Ese margen de repetición y redundancia ha sido el caldo de cultivo ideal para algunos de los ataques más importantes en los últimos tiempos. A eso también hay que sumar nuevas debilidades en ciertos algoritmos de cifrado, y el drástico aumento en la calidad de las herramientas utilizadas para quebrar contraseñas, tanto en hardware como en software. Con una tarjeta gráfica de última generación como punto de partida, cualquier “entusiasta” puede comenzar a explorar este vector de la seguridad informática. ¿Pero qué sucede cuando se usan 25 tarjetas gráficas?

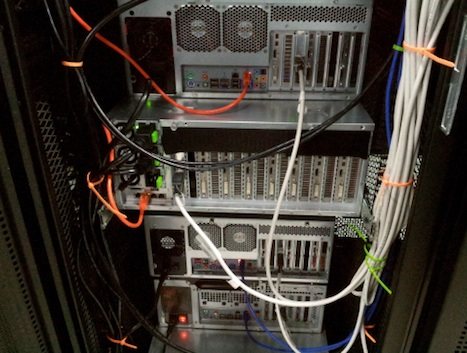

Básicamente, se libera al Kraken. Jeremi Gosney es un nombre bien conocido dentro del circuito de seguridad informática, y en su reciente paso por la conferencia Passwords^12 que finalizó el pasado miércoles, realizó una demostración de un sistema con 25 tarjetas gráficas AMD, basado en Virtual OpenCL, que hace aparecer a tarjetas gráficas remotas como si fueran parte del sistema local. El resto de la ecuación está bajo el control del programa hashcat, que además de ser gratuito, puede manejar hasta 128 tarjetas gráficas a la vez. En una de las pruebas, este sistema puede abrirse camino a través de algoritmos como LM y NTLM, quebrando contraseñas en un tiempo más que razonable. A modo de ejemplo, una contraseña de 14 caracteres con algoritmo LM para su uso en un perfil de Windows XP apenas resistiría seis minutos, mientras que en el caso de NTLM, la espera sería mucho más larga, aunque por debajo de las seis horas. Después de todo, el sistema puede pulverizar unos 348 mil millones de hashes NTLM por segundo.

El sistema no está preparado para realizar ataques “en línea”, sino que resulta mucho más útil a la hora de procesar listas de usuarios y los “hashes” de las contraseñas que pueden filtrarse de algún portal. De hecho, Gosney procesó cerca del 95 por ciento de los seis millones y medio de “hashes” que se filtraron de LinkedIn algunos meses atrás. Aún así, este sistema está lejos de alcanzar su límite, pero el costo se convierte en un factor muy importante. Gosney ha invertido una cantidad considerable de tiempo y dinero en este proyecto, y necesita que el saldo esté un poco más a su favor, por lo que tal vez “alquile” tiempo de procesamiento en el sistema, o decida ofrecer un servicio de recuperación de contraseñas en línea.