Se trata de una de las pesadillas fundamentales de todo administrador IT: Un dispositivo desconocido es localizado dentro de la red interna, después de haber pasado meses allí haciendo… probablemente algo muy malo. Eso fue lo que le sucedió a Christian Haschek, quien recibió la alerta sobre un misterioso Raspberry Pi conectado dentro de uno de los racks. Christian decidió documentar una parte del análisis forense «y» su trabajo de detective para dar con el dueño del aparato, que dicho sea de paso, cometió varios errores…

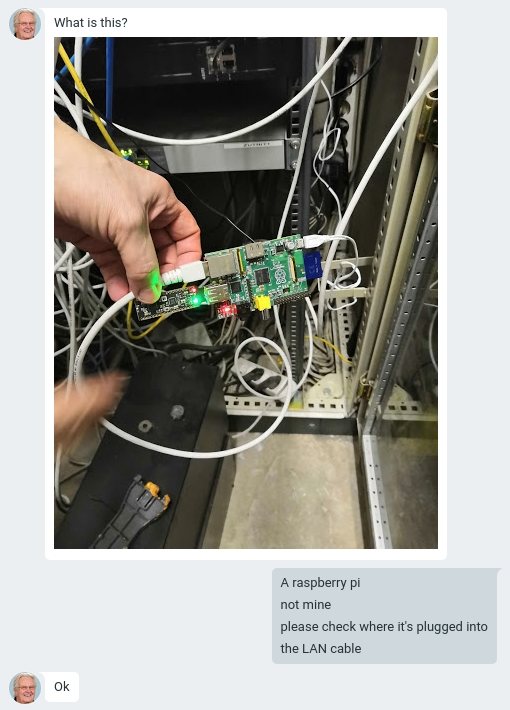

Todo comenzó con una pregunta de su compañero de trabajo, y una foto: «¿Qué es esto?» A simple vista podemos confirmar que se trata de un viejo Raspberry Pi modelo B, con un poco de hardware extra. Las instrucciones de Christian fueron determinar en qué parte de la red estaba conectado el cable LAN, retirarlo, almacenarlo en un lugar seguro, tomar fotografías de todas las partes y crear una imagen de la tarjeta SD. En ese punto, la información disponible sugería que el rol del dispositivo no era malicioso. Tal vez un empleado de la compañía probó algo y se olvidó de retirar al Pi. Sin embargo, la sensación cambió a medida que Christian avanzó con su investigación.

El misterioso Raspberry Pi

El primer paso fue establecer quién tenía acceso físico a esa sección de la red: El administrador, el encargado, Christian y su compañero de trabajo. Nadie sabía nada sobre el Raspberry Pi, por lo que Christian extendió su ronda de preguntas a otros colegas y estaban tan sorprendidos como él, pero los rumores de gente contratada para colocar dispositivos ocultos en redes internas de compañías nunca mueren del todo. Luego identificó al dongle USB con ayuda de Reddit: nRF52832-MDK, un híbrido de WiFi, Bluetooth y RFID.

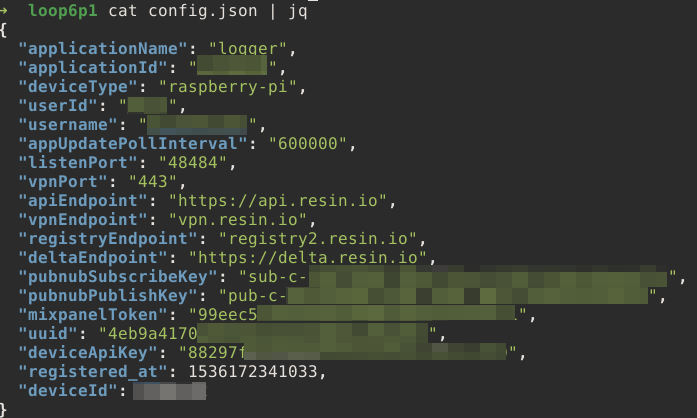

El análisis inicial de la imagen SD reveló una instalación de Resin, ahora Balena, un servicio Web de gestión IoT. Resin/Balena requiere una suscripción, por lo tanto, el atacante planeaba recuperarlo. El config.json poseía nombre de usuario, VPN, el nombre de la aplicación («logger», mala señal), y la fecha de registro o activación, 13 de mayo de 2018.

Al googlear el nombre de usuario encontró a una persona en la misma zona donde se hallaba el Pi, pero la compañía no tenía ningún registro. En cambio, Christian localizó un viejo portal del año 2001 en donde los padres de chicos superdotados escribían pequeñas historias sobre ellos y firmaban usando nombre y dirección física (la ingenuidad de 2001…). Esto podría ser una pista sin valor, pero decidió seguir adelante. El directorio de datos de Resin no guardaba nada en su interior salvo por una aplicación node.js con un alto nivel de ofuscación. En el archivo LICENSE.md apareció algo muy interesante: El nombre de una compañía, y una pequeña muestra de texto declarando al software propietario y confidencial. Al googlear la compañía, Christian descubrió que el sujeto vinculado al nombre de usuario es uno de sus cofundadores.

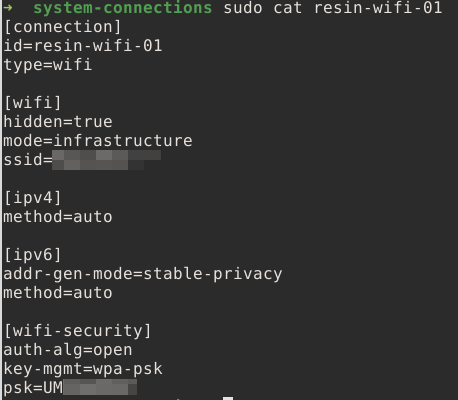

Son demasiados rastros para alguien que supuestamente quiere permanecer anónimo, pero Christian tuvo la idea de estudiar la tercera partición de la imagen SD, siguiendo la ruta /root-overlay/etc/NetworkManager/system-connections/. El archivo llamado resin-wifi-01 entregó el premio mayor: Las credenciales de la red WiFi que el atacante utilizó para configurar al dispositivo. Con el SSID en su poder, Christian visitó wigle.net (mapa global de redes WiFi), realizó una búsqueda, y la última pieza encajó en el rompecabezas: La dirección física asociada al SSID era la misma que utilizaron para firmar en la página de chicos superdotados.

Los pasos siguientes fueron comprobar la conexión original del Pi a la red a través de los logs DNS, y comparar eso con los registros RADIUS para identificar a los empleados que estaban allí en ese momento. Varios errores RADIUS apuntaban a una cuenta desactivada que trató de conectarse al WiFi. ¿De quién era esa cuenta? De un ex empleado que de algún modo inexplicable convenció a Administración de conservar una copia de las llaves por varios meses hasta que terminara de sacar sus cosas de allí.

Christian concluye la historia aquí, diciendo que el resto depende de los abogados. Imagino que ese ex empleado tiene algunas preguntas que responder, pero lo mismo se extiende a Administración, cometiendo una atrocidad en materia de seguridad informática. ¿Llave física y acceso ilimitado a la infraestructura de red? Hay que ser muy ignorante… o cómplice.

Sitio oficial: Haz clic aquí

Excelente trabajo de investigación por parte de los de IT. En otras empresas se limitarían a desconectar y guardar esperando a que alguien reclame. Merecen un aumento (o ser promovidos).

Promovidos por simplemente hacer su trabajo bien?.

Hay quienes hacen bien su trabajo, y hay quienes hacen lo extra laboral por un bien empresarial, ahí radica la promoción de esta persona

Excelente historia, mucho ingenio para llegar al fondo de todo

Definitivamente me gustaría saber mucho más sobre el caso, como por ejemplo cual era la finalidad del logger

El mejor ejemplo de ingeniería social para detectar al instruso.

supongo que no vieron Mr. Robot, an hecho un muy buen trabajo de investigacion para hacer la seria, bueno la cuestion es que en la primera temporada creo que a la mitad colocan un Raspberry Pi para crear una brecha de seguridad y robar datos, siempre me intrigo saber si usaron alguna historia, por que hay un monton de aluciones a hecho reales, y algunas leyendas urbanas del la red.. creo que esto alquien ya lo tenia en cuenta para la serie porque la situacion es muy similar a la serie.. por cierto les recomiendo la serie es muy buena en la mayor parte, salvando algunos capitulos que se van a cualquier parte y se distorciona un poco el tema, hay capitulos muy interesantes, y algunos graciosos.. excelente la historia…