¿NSA? ¿Software? ¿Ciberseguridad? La simple combinación de esas tres palabras provoca escalofríos, pero las cosas parecen haber cambiado… al menos en la superficie. Como parte de la Conferencia RSA de este año en San Francisco, la Agencia de Seguridad Nacional de los Estados Unidos presentó a Ghidra, su software de ingeniería inversa. ¿Quieres descargar una copia? Puedes hacer más que eso: Obtener acceso a su código fuente, vía GitHub.

Historia larga hecha corta: Rob Joyce, asesor de ciberseguridad de la NSA, participó de la RSA Conference 2019 a principios de marzo para anunciar públicamente el lanzamiento de Ghidra, herramienta de ingeniería inversa. A pesar de los conflictos previos y sus prácticas más que cuestionables, la relación entre la NSA y la comunidad de ciberseguridad nunca se cortó del todo, y Ghidra es una pequeña prueba de ello, siendo actualizado hasta el día de la fecha.

¿Qué es ingeniería inversa?

¿Qué significa «ingeniería inversa» aquí? Si piensas que Ghidra te dejará hackear móviles en un par de clics como si estuvieras en una de las películas de Bourne, quedarás decepcionado. De hecho, Ghidra no es una herramienta de hacking.

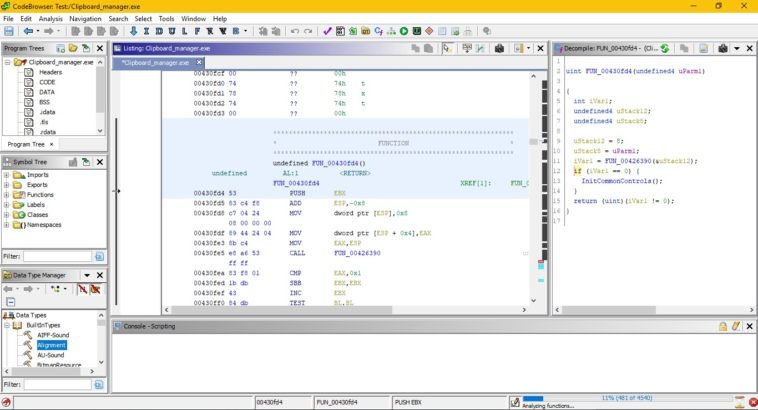

Su rol principal (aunque no el único) es el de decompilador, o sea que «deshace» una pieza de software compilada y la regresa a su estado original. En otras palabras, obtiene el código fuente de un programa propietario.

Ghidra: Software de ingeniería inversa

Esto es especialmente útil a la hora de analizar malware. Módulos, comandos, estructura, capacidades reales. En esencia, cómo está hecho, quién lo escribió, cuánto daño puede hacer.

Al mismo tiempo, Ghidra sirve como herramienta de defensa. ¿Has escrito un programa y quieres comprobar qué tan robusto es? Una sesión con Ghidra podría revelar detalles que ignorabas por completo, haciendo a tu creación más fuerte.

Joyce admitió que Ghidra «no reemplaza» a otras herramientas similares en el mercado. Lo más probable es que se refiera a IDA (Interactive Disassembler), un desensamblador profesional que puede adquirir funciones de decompilación a través de un plugin.

Sin embargo, Ghidra «los ayudó en su flujo de trabajo», y la ventaja de ser gratuito + open source no se ignora con facilidad.

Ahora, ¿cuál es la letra pequeña? Joyce indicó que Ghidra es parte de la estrategia de reclutamiento que mantiene la agencia. Si eres ciudadano estadounidense y te vuelves bueno con la herramienta, podrías ingresar a niveles más altos de la NSA gracias a tu conocimiento, o como alternativa, simplificar el proceso de participación para contratistas externos.

Si Ghidra te resulta conocido, es porque no tiene nada de secreto a estas alturas. Su nombre comenzó a circular con la exposición (a cargo de WikiLeaks) del famoso Vault 7, con algunos elementos destacados como Athena (implante de conectividad remota), Brutal Kangaroo (quiebra air gaps con pendrives infectados) y Weeping Angel (diseñado para intervenir Smart TVs Samsung).

Ghidra está disponible para Windows, Linux y MacOS, y Joyce jura sobre su honor de Scout que no posee backdoors…

Ghidra en GitHub: Haz clic aquí

Descarga Ghidra: Haz clic aquí