Sólo esto le faltaba. El más duro entre los duros, aquel que puede convertir un avión en un clip de oficina con sus puños y que puede hacer arrancar un coche de puro miedo con solo mirarlo, ha sido "honrado" a través de una botnet bautizada con su nombre. La botnet Chuck Norris tiene una peculiaridad que otros tipos de malware no tienen en cuenta: En vez de concentrar su ataque en el ordenador, lo hace sobre el router, aprovechando contraseñas vulnerables y pobres configuraciones de seguridad en estos dispositivos.

La seguridad del ordenador es algo que debe ser vigilado muy de cerca, ya que un simple descuido puede provocar una infección muy grande en el sistema, y tanto el tiempo como el esfuerzo consumido para quitarla es algo no todos los usuarios se pueden dar el lujo de gastar. Sin embargo, hay otro aspecto muy importante en la seguridad de un sistema que no necesariamente se encuentra en el interior del mismo: Estamos hablando del router. Repasando un poco la teoría, el router es un dispositivo que usualmente es utilizado para proveer de acceso a Internet a varios ordenadores con sólo una conexión física disponible. Por el lado de los routers inalámbricos, estos convierten una señal estándar de Internet en inalámbrica, ahorrando el inconveniente de cables adicionales para notebooks u otros dispositivos móviles. Cumplen un rol muy importante a la hora de permitir el acceso a la red, pero como suele suceder en la gran mayoría de los casos, su configuración de seguridad es muy pobre.

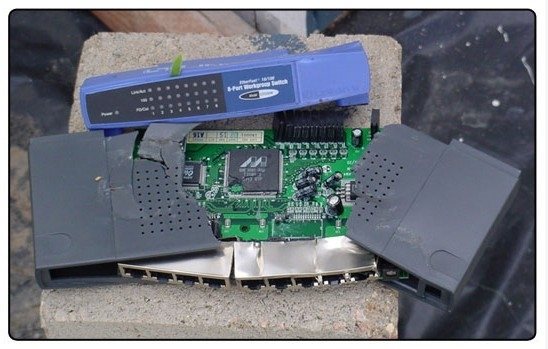

Una nueva botnet bautizada nada menos que como Chuck Norris, aprovecha estas fallas de seguridad, atacando directamente al router. Algunas de las contraseñas típicas en un router suelen ser "admin" o la temeraria e irresponsable "1234", las cuales difícilmente son cambiadas una vez que toda la configuración interna del router es funcional. De poco sirve proteger una red inalámbrica con WEP o WPA2 si una contraseña tan evidente permite un acceso de administrador a la configuración del router. La botnet también es capaz de atacar módems ADSL, por lo que sus blancos no se limitan a routers. Además de una contraseña pobre, muchos de estos dispositivos están configurados por defecto para otorgar acceso remoto, lo que básicamente es un cartel gigante que dice: "Malware, entre por aquí".

La botnet tiene un especial gusto a la hora de atacar dispositivos basados en la arquitectura MIPS que ejecuten a Linux como base para su sistema de configuración. También aprovecha una vulnerabilidad conocida en hardware de la marca D-Link, y como si fuera poco, es posible que también pueda afectar a algunos sistemas de TV satelital. Entre sus efectos, Chuck Norris puede cambiar la configuración de DNS en el router, y enviar a los usuarios a páginas con código malicioso, al mismo tiempo que busca a otros ordenadores en la red que posean vulnerabilidades. La botnet reside en la RAM presente en los routers (sí, tienen RAM), por lo que una simple solución para quitarlo es pulsar el botón de Reset en el router. Sin embargo, los pasos adecuados consisten en configurar al router con una contraseña especialmente fuerte (tanto o más incluso que la del ordenador mismo), desactivar las funciones de acceso remoto, y en el caso de estar disponibles, descargar e instalar las actualizaciones de firmware que el fabricante del router publique en la red… a menos que prefieras que Chuck Norris secuestre tu router y afecte a todos los ordenadores en tu red hogareña. Sólo eso le faltaba hacer al gran Chuck.

Disculpen aquellos que habían comentado en la anterior. Tuvimos un error y hubo que resubirla integramente, perdiendo los comentarios hechos en el anterior. 🙁

Chuck Norris ataca de nuevo :O

Quedó Perdida en Acción la otra XD

http://www.chucknorrisfacts.com/

Esto era algo de esperarse de chuck norris… si de todas formas el se conecta a internet telepaticamente y puede descargar informacion de la red directamente hacia su cerebro… incluso ya bajo y vio el final de "LOST’ antes de que los escritores lo pensaran… jeje

jajajaj buena esa….

y dudo que este post dure mucho…

Por el honor a chuck norris asi le tengo puesto en el nombre de mi blog por la parte chuck.

Él nos vigila a través de las arañas de Google.

Jajaoja, ya era hora que Chuck hiciera algo con respecto a las pobres contraseñas (ya comentadas hace un tiempo en neoteo), con su patada giratoria en 2160º (6 giros en 360º :D) crea un vortice gravitacional que arrasa con todo inutil que le pone a su Linksys user:admin,pwd:clave, sumiendolo en una brutal pateadura que los deja pensando si en su vida querran volver a dejar a su router tan desprotegido.

Por mi parte no entiendo porque Chuck querria mal gastar su tiempo entrando en simples router. Hubieran creado un botnet donde pudiera controlara misiles nucleares y asi deshacerse facilmente de todo quien ose enfrentarlo, o bien destruir algun pais por puro gusto. 😛 ..

wow! tengo que instalarme el antivirus bruce lee

tambien esta el kaspersky de Jackie Chan ~_~

Si, pero no es tan groso

Reupere unas 2 y la ultima la recuerdo aun XD

Chuk Norris tiene su propio blog de noticias, se actualiza cada 10 nanosegundos y saca las noticias de 100 años al futuro (es de donde saca neoteo las cosas y darpa los inventos XD).

Chuk Norris usa windows vista con modo windows 98 sin lagg ni cuelgues y sin antivirus conectada permanentemente a la red para descargar toda la internet en una mac original regalada por Jef Raskin para que la testee antes de sacarla a la venta.

Un día Chuk invito a Lofecraft a sucasa, estaban hablando de lo fabuloso que era ser Chuk Norris, pero a Chuck le cayo mal la sena y tubo que ir al baño, salio con cara de plaser, leugo entro Lovecraft a alvarse las manos y el orror del vater lo lleno de ides, lo verde y asqueroso era Cthukhu, Azathoth, Yog-Sothoth y los demas ni yo quiero saber que eran.

Chuck desayuna a personas que escriben tan mal como tu.

alguien me podría explicar la fascinación fetichista que le tiene a chok norris?

aca esta como se hizo todo, ahora usen su imaginacion

http://foro.infiernohacker.com/index.php?PHPSESSID=bbbbe385088476bdc4c9c2dd6a14dd6f&topic=13985.0

ke mierda asi ke todo komenzo desde suramerica o sea desde Colombia, y tienes los rangos ip para espana??

puto kaker, admin 1234 Adminstrator soporteETB2006 netadmin nimdaten , va cualquiera puede conseguir esas estupidas claves , solo se montaron un programa mal hecho en c++ que escanee ip por ip y se conecta y actualiza el fimware de los modems por uno modificado, no le veo el chiste, cualquier programador de pacotilla puede hacer eso, solo me sorprende la informacion sobre los rangos de ip , el puto kaker lo publico el 20 y la botnet se descubrio el 22 ????? que les parece ???

asi que tu fuiste quien desconfiguro mi modem, te vere en la carcel pinche chuc norris

joder es verdad , pero de donde sacaron la informacion de las macs de los modems y los rangos de ips http://foro.infiernohacker.com/index.php/topic,13985.0.html

Los primeros 3 octetos de una dirección MAC representan al fabricante de la NIC y son asignados por un organismo internacional y los últimos 3 octetos son asignados por el fabricante, así que si posees una modem de x marca puedes ver su MAC y deducir que todos los modelos, estan dentro del rango, o puedes buscar a que fabricante les esta asignado los primeros 3 octetos. Prácticamente cada dirección (los primeros 3 Octetos) tienen la posibilidad de fabricar más de 16 millones de tarjetas de red.

En el link se menciona que es una vulnerabilidad, pero es más negligencia por parte de los ISPs y de los fabricantes, y ahí es donde demuestran lo mucho que les interesan sus clientes.

No se que tenga que ver esto con el psyb0t anunciado en el 2009 (probalemente como a mediados) y por las mismas causas, contraseñas por default inseguras, administación remota activada pero no activada la autentificación, alias no password no usuario para entrar, telnet activo de cara a internet, ssh igual, así que junten routers con servicios que dan la cara a internet y que usuarios y contraseñas por dafault, una buena mezcla para el desastre.

Chuck Norris, Invencible!, Immortal!, hallaremos la forma de permanecer en esos routers incluso sin energia……!

salu2

Tranquilo max, que yo igual tuve mis "sintaxis error", en fin.

Pues ojala que haya algun antivirus que logre neutralizarlo o no se si ya habrá alguno por que mire que si "chuck" me jode el router me van a cobrar 1000 pesos y no los tengo.

—- CHUCK NORRIS NO PUEDE CONECTARSE AL INTERNET, EL INTERNET SE CONECTA A CHUCK NORRIS Y PODRE DE EL QUE NO LO HAGA——

—-La ultima vez que se cayó el internet en todo el mundo fue por que chuck norris subio su biografia—–

—–Chuck Norris programó un Macintosch con BASIC. Compilado.—- (jajaja este es mi favorito)

http://www.frikipedia.es/friki/Anexo:Hechos_sobre_Chuck_Norris

Algo inteligente por parte de los spammers: todo ese ancho de banda enviando spam! y sin problemas de ser atrapados por el antivirus.

En el link se menciona que es una vulnerabilidad, pero es más negligencia por parte de los ISPs y de los fabricantes