Los usuarios de Android deben tener cuidado con muchas cosas en la Web, especialmente si han decidido rootear sus dispositivos para realizar acciones que el fabricante no permite por diseño. Este precario equilibrio entre libertad y seguridad está siendo atacado constantemente por elementos sin escrúpulos que buscan robar toda clase de datos, y uno de los ejemplos más recientes es Lockerpin. ¿Qué hace este ransomware en particular? Entre otras cosas, cambiar el número de PIN para impedir el acceso al dispositivo.

El año pasado, varias compañías de seguridad detectaron en sus radares a Simplocker, el primer ejemplo de ransomware para Android con la capacidad de cifrar archivos personales. Los desarrollos iniciales de ransomware básicamente mantenían la ventana con los detalles del rescate en primer plano, sin importar lo que el usuario tratara de hacer. Sin embargo, una pequeña sesión con ADB podía eliminarlos de raíz. Como era de esperarse, los desarrolladores maliciosos mejoraron sus técnicas, lo que dio lugar a variantes de ransomware mucho más avanzadas, capaces de resistir métodos específicos de limpieza. Una de las más recientes ha sido bautizada Lockerpin.

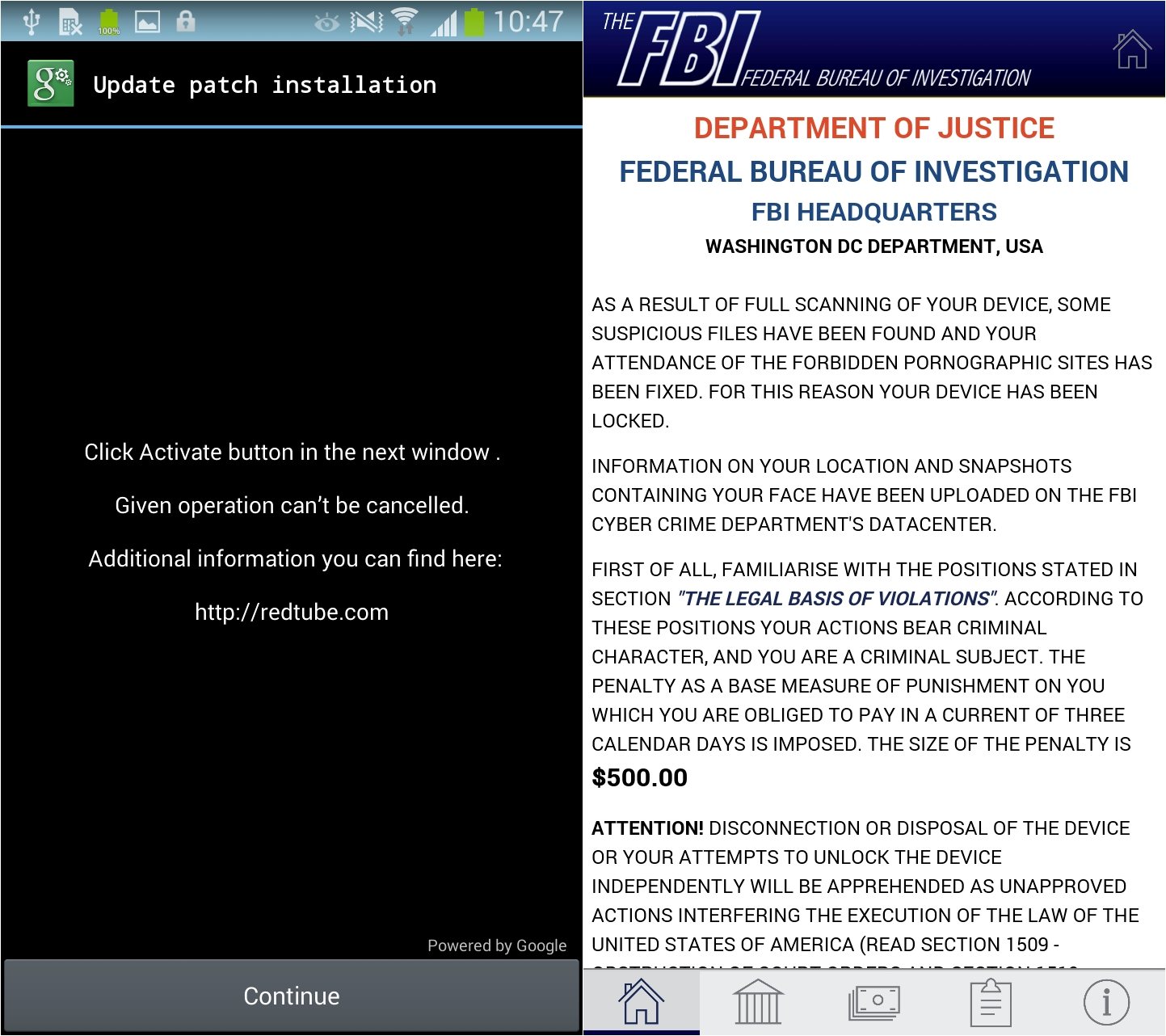

En sus últimas versiones, Lockerpin se presenta a sí mismo como una actualización para una app, pero lo que en realidad hace es ocultar una solicitud que eleva privilegios. Una vez instalado, Lockerpin presenta al usuario una falsa advertencia del FBI, en la que se demanda el pago de 500 dólares como multa por poseer en el dispositivo contenido para adultos «prohibido». En este punto, el siguiente paso para el usuario es eliminar el ransomware vía modo seguro o sesión ADB, aunque hay un detalle extra: Lockerpin cambia el número PIN (o el patrón de bloqueo) en forma aleatoria, de modo tal que ni el atacante ni el usuario puedan acceder al dispositivo. Lo irónico aquí es que si no fue rooteado previamente, el único modo de recuperar el acceso es realizando un reset de fábrica, lo que borra toda la información guardada.

Como si eso fuera poco, Lockerpin cuenta con un mecanismo de defensa que le permite restaurar sus privilegios elevados si alguien intenta quitarlos, y también ataca a procesos de antivirus conocidos, como por ejemplo Avast y Dr. Web. ¿De qué manera se está distribuyendo Lockerpin en estos días? La respuesta es sencilla: Ingeniería social, y una falsa app que promete contenido para adultos sin costo. De acuerdo a las estadísticas de ESET, el 77 por ciento de los usuarios infectados se encuentra en los Estados Unidos, por lo tanto, el creador de Lockerpin sabía exactamente a qué región atacar. Si el dispositivo infectado fue rooteado y el «USB Debugging» se encuentra activado, eliminar esta última barrera de Lockerpin es cuestión de minutos, de lo contrario… creo que es un buen momento para recordar el valor de los respaldos.

2 Comments

Leave a Reply